안녕하세요~~

아직까지도 VPN 서비스를 "1차 인증(ID/PWD)" 만 적용해서 사용하시는 곳은 없겠죠? ^^;

정보보호 규정이 강화됨으로 인해 기업 외부에서 내부로 접근하기 위해서는 "2차 인증(MFA)"가 필수가 되었습니다.

초보 엔지니어도 컨셉만 정확히 이해하신다면 어렵지 않게 적용하실 수 있는데요.

구성하는 방법을 간단히 설명드려 볼께요. 결코 어렵지 않으니 천천히 따라와 보세요 ^^

(본 글은 100% 따라가면서 구성할 수 있는 글은 아니구요, 내용이 너무 방대해져서요 ㅠㅠ 구성에 대한 이해만 하시면 충분히 설정 가능하실거에요~)

## 기본 구성 품목

- VPN 장비 (또는 VPN 기능을 제공하는 방화벽)

- Active Directory (필수 아니지만, 있다면 더 쉽게 구성 가능)

- 인증 Proxy (Cisco DUO 사이트에서 Download 하여 AD에 Join 된 서버에 설치)

- DUO Cloud 관리 콘솔

## 구성도

- 2차 인증 적용 전

- 2차 인증 적용 후

구성도가 어려워 보이실 수도 있지만, 사실 어렵지 않습니다. ^^;

## 2차 인증 구성

Step 1. Cisco DUO 서비스 신청 (10 user 미만은 무료입니다. ^^)

Step 2. DUO Authentication Proxy 설치

https://dl.duosecurity.com/duoauthproxy-latest.exe

위 Link에서 설치파일을 다운로드 받으신 후 아래 가이드를 참조해서 설정을 진행하시면 됩니다.

(단계별로 자세히 설명되어 있으니 쉽게 따라오실 수 있어요`)

https://duo.com/docs/authproxy-reference#new-proxy-install

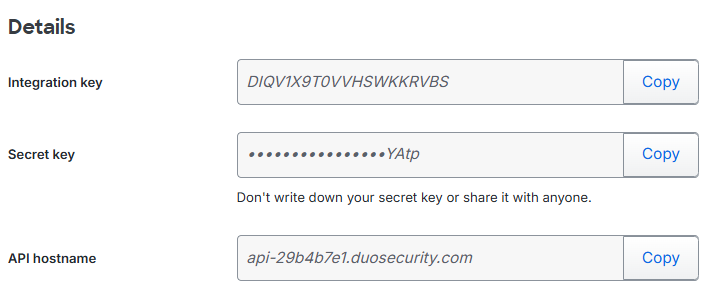

Step 3. DUO 관리콘솔에서 "Protect an application" 매뉴를 클릭해서 Authentication Proxy 설정에 필요한 Key 복사

Step 4. Authentication Proxy 설정 & DUO cloud 연결 상태 확인

Authentication Proxy 설정이 잘 되었다면 아래 그림과 같이 "Connected to Duo" 상태를 확인하실 수 있습니다.

Step 5. SSL VPN 장비에서 Radius로 Authentication Proxy 등록

Radius secret key, IP 주소, port 번호 설정 등을 설정합니다. 보통 아래의 이미지와 같이 설정하시면 됩니다.

아래 예시는 Fortigate 장비 이지만, 다른 장비가 거의 유사하므로 어렵지 않아요.

Step 6. SSL VPN 장비에 사용자 등록

사용자를 등록할 때는 아래 그림과 같이 사용자 타입을 Radius로 설정하시면 됩니다.

Step 7. 위 과정에서 등록한 사용자 명과 동일한 사용자 명을 DUO 관리콘솔에 추가

Step 8. 사용자 모바일 단말에 DUO App 설치 및 등록 (QR code로 쉽게 등록하실 수 있습니다.)

Step 9. 설정 완료

이 글은 사실 완전한 Step by Step 가이드는 아니지만, 위에 남겨드린 링크의 가이드 참고하시면 모두 어렵지 않게 설정하셨으리라 믿습니다. ^^;

혹시 설정하시는 중에 문제가 발생했다면 댓글로 문의주셔도 됩니다.

사실 보안에서 인증 부분은 쉽지는 않습니다. 하지만, 막상 이해하시면 그리 어렵지는 않으니 한번 시도해보시길 바래요~

행복한 연말 연시 되세요!!

'(전문) IT 기술 > Cisco' 카테고리의 다른 글

| [Step-by-Step] "시스코 스위치 OS 업그레이드" by FTP 서버 (0) | 2025.01.13 |

|---|---|

| "Cisco Umbrella" DNS 보안 이야기 (2) | 2025.01.10 |

| [Step-by-Step] "게이트웨이 이중화" 구성해보기 by "Cisco HSRP" (0) | 2025.01.10 |

| 네트워크 설계 기본 및 설정 방법 ("시스코 네트워크 기초") - 2/2 (0) | 2025.01.03 |

| 네트워크 설계 기본 및 설정 방법 ("시스코 네트워크 기초") - 1/2 (0) | 2025.01.03 |